Bonjour ️✨,

Je vous retrouve pour l'édition de janvier du Récap'IT.

Pour débuter l'année, je vous propose beaucoup de récap et grandes tendances.

Le cyber et l’IT entrent dans une phase décisive. Entre la stratégie cyber 2026–2030 de l’État, les retours terrain du Clusif, les signaux des DSI et RSSI et les rappels de la CNIL, une même tendance se dessine : moins de discours, plus d’exigence sur l’exécution. Continuité d’activité, résilience, gouvernance, automatisation et valeur IT sont désormais indissociables.

Cette édition revient sur les faits marquants et les lignes de fond à ne pas perdre de vue.

Bonne lecture !

📅 Au programme aujourd’hui :

le plan cyber 2026-30 de l’État

👉 Go !!

Avant de commencer, je vous invite à nous suivre 👉️

La cybersécurité n’est plus un risque théorique ni un sujet réservé aux spécialistes. Attaques massives, paralysie de services essentiels, dépendances numériques mal maîtrisées : le cyber s’est installé dans le quotidien économique et politique. C’est dans ce contexte que l’État fixe sa trajectoire pour la période 2026–2030, avec une ambition assumée : renforcer la capacité du pays à encaisser des chocs cyber majeurs et à continuer de fonctionner. De cette stratégie se dégagent six orientations structurantes.

Au fond, l’État ne cherche plus à colmater des failles isolées, mais à installer une capacité de résistance dans la durée, dans un cyberespace désormais conflictuel par nature. L’ensemble est cohérent : talents, régulation, industrie, gestion de crise et coopération sont pensés comme un tout, signe que le cyber est désormais traité comme un enjeu stratégique à part entière. Le signal le plus fort reste le basculement vers la continuité d’activité et la gestion de crise : l’hypothèse d’attaques majeures n’est plus théorique, elle devient un scénario de référence. Reste un point d’équilibre délicat : faire monter le niveau sans décrocher un tissu économique très inégal en maturité cyber. La focalisation sur le cloud, la chaîne logicielle et la cryptographie post-quantique va dans le bon sens, mais impose des transformations profondes. En clair, l’intention est là ; c’est l’exécution, sur le terrain, qui dira si cette stratégie tient ses promesses.

Source : SGDSN Gouvernement

Recevez le meilleur des actus IT du mois.

Évolution du marché, tendances IT, les cyberattaques en France ... un condensé de l'actualité

En 2026, les DSI évoluent dans un contexte sous pression : menaces cyber en hausse, budgets contraints et attentes toujours plus fortes des métiers.

Le Panorama 2026 d’Abraxio, baromètre annuel basé sur les retours de plusieurs centaines de DSI et responsables IT, met en avant six priorités qui reflètent l’évolution du rôle des directions informatiques : garantir un SI fiable tout en contribuant à la création de valeur.

Source : ITpro

Le baromètre 2025 du CESIN, basé sur les retours des RSSI et directeurs cyber et centré sur les incidents à impact réel, dresse un constat sans appel : les attaques significatives reculent, mais leurs conséquences restent majeures. 40 % des entreprises ont été touchées et, dans près de 8 cas sur 10, l’impact est direct sur le business, l’image ou les données. La cybersécurité ne se joue plus sur le volume d’alertes bloquées, mais sur la capacité à contenir l’incident, à réagir vite et à reprendre le contrôle des opérations.

La menace se transforme sous l’effet du contexte géopolitique. Plus d’une entreprise sur deux observe une montée des attaques d’origine étatique, et 40 % considèrent le cyberespionnage comme un risque élevé. La souveraineté numérique s’impose comme un sujet de gestion du risque, notamment autour du cloud, des dépendances contractuelles et du risque tiers, désormais identifié comme un vecteur majeur d’incidents.

Enfin, la maturité des organisations progresse. Les fondamentaux de sécurité sont largement déployés, la visibilité sur les actifs s’améliore et la cybersécurité est pleinement intégrée à la gouvernance : 92 % des entreprises la placent dans leur Top 5 des risques. Les budgets se stabilisent, marquant une phase de consolidation plutôt qu’un retrait.

Ce baromètre envoie un signal clair : face à des menaces plus ciblées et plus interconnectées, l’enjeu n’est plus la multiplication des solutions, mais le renforcement durable de la capacité des entreprises à anticiper, contenir et piloter le risque cyber.

Source : CESIN

La fuite de données touchant BreachForums début 2026 rappelle une réalité fondamentale : aucune plateforme n’est à l’abri d’une compromission. Même un forum conçu pour des échanges anonymes entre cybercriminels reste exposé dès lors qu’il héberge des données sensibles et des identités.

BreachForums s’est imposé comme un espace central de l’underground, utilisé pour partager les données volées et outils illicites. Sa promesse repose sur l’anonymat et la discrétion des échanges. L’exposition de sa base utilisateurs montre que cette promesse dépend autant des pratiques internes que des choix techniques.

L’incident met en lumière un point clé : sécuriser une plateforme d’échange anonyme est intrinsèquement complexe. La moindre faiblesse d’infrastructure ou de gestion des données transforme le service en point de fuite, y compris pour des utilisateurs sensibilisés aux risques numériques.

Au-delà du symbole, BreachForums rappelle que l’anonymat

n’est jamais garanti. Toute plateforme concentrant des données sensibles devient une cible potentielle, quel que soit son niveau d’expertise ou son positionnement.

Source : SolutionsNumériques

Vous souhaitez recevoir notre livre blanc sur la gestion des identités et des accès ?

La sanction de 42 millions d’euros infligée à Free et Free Mobile marque un signal fort. Pour la CNIL, l’attaque d’octobre 2024 n’est pas un incident isolé mais un risque mal anticipé. Des mesures de sécurité jugées insuffisantes ont conduit à la compromission des données de 24 millions de contrats, avec des impacts directs pour les abonnés.

Cette décision confirme une évolution nette de la lecture réglementaire. Les cyberattaques sont désormais considérées comme un risque permanent, que les organisations doivent intégrer dans leur fonctionnement normal. Ne pas en tenir compte expose directement à des sanctions lourdes, indépendamment du statut ou de la taille de l’acteur concerné.

Source : Silicon

.webp)

En écoutant la conférence annuelle du Clusif consacrée au retour d’expérience de 2025, un constat s’impose rapidement : le cyber a changé de nature. Les attaques ne se limitent plus à des vols de données ou à des interruptions temporaires de SI, elles provoquent désormais des impacts concrets sur le quotidien — transports à l’arrêt, chaînes de production stoppées, ruptures d’approvisionnement, services essentiels perturbés. Les intervenants l’ont montré à travers de nombreux cas : infrastructures critiques, logistique, industrie, distribution ou services publics sont devenus des cibles assumées, parfois dans des logiques clairement géopolitiques.

Autre enseignement fort de l’année écoulée, les modes opératoires restent étonnamment simples : phishing, ingénierie sociale, compromission de sous-traitants et identifiants faibles continuent d’ouvrir la porte aux attaques les plus coûteuses.

La CNIL l’a rappelé sans détour : malgré la sophistication apparente des campagnes, les manquements observés restent souvent basiques et donc difficilement excusables. En filigrane, 2025 confirme que la cybersécurité n’est plus un sujet technique isolé, mais un facteur direct de continuité économique, de confiance et de stabilité collective.

Source : Clusif

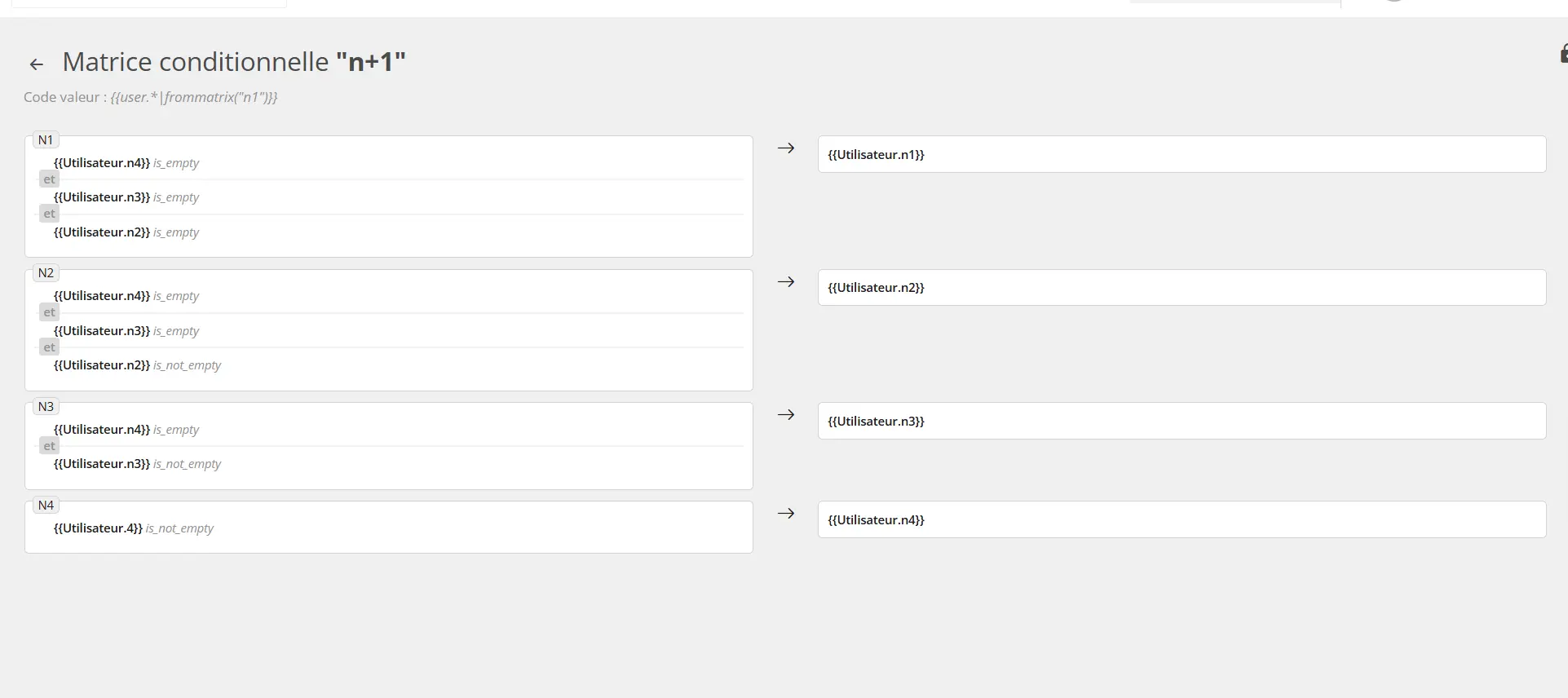

Il est parfois difficile pour les organisations de disposer d’une vision exploitable de toute la chaîne hiérarchique.

Les sources RH contiennent souvent plusieurs niveaux de management, mais cette information reste complexe à exploiter directement dans les outils opérationnels. L’approche présentée par Youzer consiste à utiliser les tables de correspondance pour obtenir l'ensemble des niveaux hiérarchiques au sein des fiches utilisateurs afin de rendre cette donnée enfin actionnable. Cela permet notamment de :

Ce retour illustre bien la valeur ajoutée de l’automatisation et de la visualisation : sans ce type d’approche, l’information existe mais reste difficilement exploitable ; avec elle, elle devient un levier opérationnel immédiatement utilisable par les équipes IT et métiers.

Merci de m'avoir lu jusqu'ici !

Un retour, envie de discuter d'un projet ?

Je suis là pour ça 👋.

On vous a transféré la newsletter et vous la trouvez top ?? Inscrivez-vous ici 👇

Partagez cette newsletter, c'est ce qui la fait vivre !

Tous les mois je vous envoie mes découvertes, mes analyses sur l'actu IT.

Je fais beaucoup de veille et je partage tout ça !

Je suis Mélanie et je suis responsable marketing de Youzer.

À propos de moi ? J'ai une soif d'apprendre inétanchable ! Je préfère 100 fois lire un livre que voir un film. Je suis une fan d'HP 🧙🏼.

Je fais du running et du roller sport collectif (cherchez pas, c'est dangereux).