Bonjour ️🌼,

Je vous retrouve pour l'édition de novembre du Récap'IT.

Ce mois-ci, j’aborde un panorama clair : les attaques qui s’accélèrent, une NIS 2 qui patine, le rôle central de l’identité, et une gestion des privilèges trop souvent négligée. Entre chiffres qui bousculent, retours terrain et bonnes pratiques immédiatement actionnables, une question domine : comment garder le contrôle dans un environnement qui s’emballe ? Bonne lecture.

Bonne lecture !

📅 Au programme aujourd’hui :

👉 Go !!

Avant de commencer, je vous invite à nous suivre 👉️

Une tendance ne se dément plus : octobre et novembre ont confirmé que les cyberattaques poursuivent leur ascension, sans le moindre signe de plateau.

Le rapport Check Point Research affiche 1 938 attaques hebdomadaires par organisation, soit +5 % sur un an, tirées par une explosion des ransomwares (+48 % d’incidents signalés). L’usage de la GenAI amplifie encore le problème : 1 requête sur 44 émise depuis un réseau d’entreprise présente un risque élevé de fuite de données. Le déploiement massif de ces outils va plus vite que la capacité des équipes à les encadrer, et les surfaces d’exposition se multiplient.

De son côté, l’étude annuelle de Hornetsecurity dresse la même courbe ascendante : 24 % des organisations ont été touchées par un ransomware en 2025, contre 18,6 % l’année précédente. Les techniques s’affinent : phishing dopé à l’IA, terminaux compromis, identifiants volés… Et malgré cela, près de la moitié des RSSI reconnaissent que leurs formations internes restent insuffisantes.

Deux études, un même message : le volume augmente, la sophistication aussi, et les attaquants automatisent plus vite que les équipes de défense ne se réorganisent. Un dernier trimestre crispé, où les DSI doivent composer avec une réalité devenue structurelle : plus d’IA pour produire, plus d’IA pour attaquer, et une marge de manœuvre qui se réduit.

Source : hornetsecurity, Global security Mag

Recevez le meilleur des actus IT du mois.

Évolution du marché, tendances IT, les cyberattaques en France ... un condensé de l'actualité

Un an après, NIS2 avance… mais beaucoup moins vite que prévu. En France, la transposition n’est toujours pas finalisée, laissant les entreprises dans une zone grise réglementaire qui freine les investissements alors que les menaces continuent de grimper. Et l’écart entre exigences et réalité reste flagrant : 1 salarié sur 2 ne suit pas régulièrement de formation cybersécurité. Les obligations montent d’un cran, mais la culture de sécurité ne suit toujours pas.

L’élargissement du périmètre ajoute une pression supplémentaire, surtout pour les PME qui comprennent le cadre mais ne disposent pas des ressources pour l’appliquer. Résultat : la conformité devient un réflexe défensif, quand l’enjeu devrait être la résilience.

Pourtant, NIS2 a eu un mérite : remettre la cybersécurité au cœur des priorités, et renforcer le dialogue entre public et privé. Reste un problème majeur : des approches nationales trop disparates, qui risquent de fragmenter la sécurité européenne. Clarification rapide, montée en puissance de la formation continue et intégration des nouvelles menaces — notamment liées à l’IA — seront essentielles pour transformer NIS2 en levier de confiance durable.

Source : Forbes

Une bascule s’opère clairement : en 2026, l’identité devient le véritable périmètre de sécurité. Le réseau a perdu toute pertinence, les chaînes SaaS se sont étendues à une vitesse impossible à cartographier, et l’IA permet désormais aux attaquants d’explorer les failles en quelques secondes. Dans cet environnement fragmenté, le seul point stable reste l’identité : qui accède à quoi, quand, et dans quelles conditions.

Les organisations les plus matures délaissent la prévention totale pour privilégier la vitesse de détection, la visibilité et le contrôle fin des accès. L’authentification unique devient un standard incontournable ; la transparence sur les comptes admin, une exigence minimale ; et la disparition programmée du mot de passe, un simple enjeu de calendrier. Sur le papier, tout est prêt. Dans la pratique, l’écart entre les technologies disponibles et leur mise en œuvre reste considérable.

L’année 2026 distinguera deux catégories d’entreprises : celles qui auront fait de la gestion des identités le point de départ de leur sécurité — SSO généralisé, cycle de vie maîtrisé, contrôle des accès SaaS, adoption des approches passwordless — et celles qui continueront de sécuriser un périmètre qui n’existe déjà plus.

Source : ITPro

Vous souhaitez recevoir notre livre blanc sur la gestion des identités et des accès ?

Les chiffres sont sans appel : en France, les mots de passe les plus utilisés restent “admin”, “123456” ou encore “password”. Et malgré l’ajout cosmétique de quelques caractères spéciaux, rien ne change vraiment : 80 % des fuites de données proviennent encore de mots de passe faibles ou réutilisés. L’étude pointe un phénomène étonnant mais révélateur : les jeunes adultes adoptent les mêmes mauvaises pratiques que leurs aînés. Que l’on ait 18 ou 80 ans, les suites de chiffres restent les réflexes les plus fréquents. Tant que l’authentification reposera majoritairement sur le mot de passe, les attaquants n’auront pas à forcer le verrou : il suffit de tester les classiques. L’immobilisme est tel que la transition vers des mécanismes plus robustes — clé d’accès, biométrie, authentification sur appareil — devient aujourd’hui une urgence plus qu’une tendance.

Source : 01net

L’affaire Capita l’illustre une nouvelle fois : la négligence n’a plus de place — et être un géant du secteur ne protège plus de rien. Le plus grand prestataire de services numériques du Royaume-Uni vient d’écoper d’une amende de 14 millions de livres pour des failles basiques : absence de mesures pour empêcher l’escalade de privilèges, mouvements latéraux non détectés, alertes ignorées… Résultat : les données de plus de 6 millions de personnes ont été compromises, dont des informations financières critiques.

Le régulateur britannique a été clair : l’incident n’est pas dû à la sophistication des attaquants, mais à l’incapacité de Capita à maîtriser ses privilèges et ses accès internes. Une sanction qui rappelle que la première brèche se trouve souvent dans les droits trop larges et la surveillance insuffisante — pas dans la technologie elle-même.

Source : Techradar pro

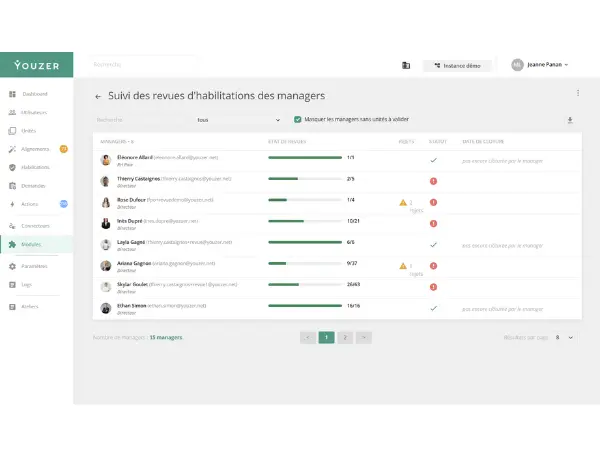

La revue des habilitations reste l’un des gestes les plus efficaces pour éviter les droits qui s’accumulent, les comptes oubliés et les accès trop larges. L’exercice est simple à réaliser dès lors qu’il est structuré :

Dans un cas récent, une entreprise a ainsi fait valider 11 000 comptes, mobilisé 1 700 managers et couvert 15 applications en quelques jours seulement. Une revue bien conduite permet d’assainir les accès sans se perdre dans un projet lourd ou chronophage.

Merci de m'avoir lu jusqu'ici !

Un retour, envie de discuter d'un projet ?

Je suis là pour ça 👋.

Partagez cette newsletter, c'est ce qui la fait vivre !

Et si l’IAM cessait enfin d’être un projet lourd pour devenir un levier stratégique, rapide et souverain ? Cet article montre pourquoi ce changement est déjà en cours — et pourquoi il va redéfinir votre gouvernance des identités.

Le CEO de Youzer donne son avis.

Tous les mois je vous envoie mes découvertes, mes analyses sur l'actu IT.

Je fais beaucoup de veille et je partage tout ça !

Je suis Mélanie et je suis responsable marketing de Youzer.

À propos de moi ? J'ai une soif d'apprendre inétanchable ! Je préfère 100 fois lire un livre que voir un film. Je suis une fan d'HP 🧙🏼.

Je fais du running et du roller sport collectif (cherchez pas, c'est dangereux).