💡 : il est possible d'écouter cet article ! Retrouvez l'audio en bas de page 🎧

Par le passé, les logiciels étaient on premise, ils n’étaient pas nombreux et certains n’avaient même pas de connexion avec internet.

Aujourd’hui, chaque collaborateur détient un grand nombre d’applications (il est difficile de donner une moyenne car cela dépend de la taille de l’entreprise et du secteur d’activité) et la gestion des accès devient un casse-tête pour la DSI.

La cybercriminalité est très élevée et chaque accès accordé devient une porte d’entrée dans l’entreprise si on ne les paramètre pas correctement.

Par exemple, pouvez-vous assurer aujourd’hui qu’il n’existe aucun accès ouvert avec des utilisateurs partis ? Ou pouvez-vous être sûr que chaque utilisateur est bien configuré avec le bon groupe de sécurité et les accès qui en découlent ?

Qu’est-ce que la gouvernance et l’administration des identités ou l’Identity Governance and Administration ?

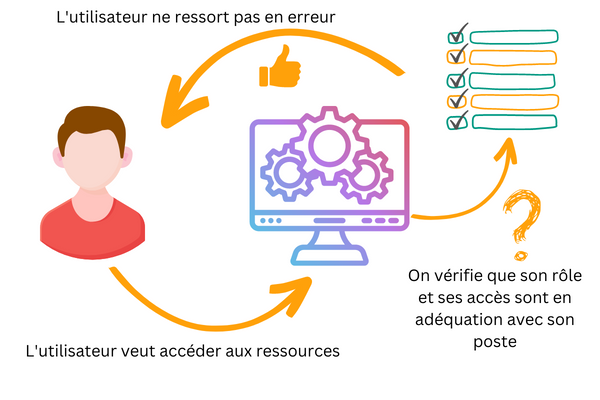

La gouvernance et l’administration des identités permettent d’assurer l'accès des utilisateurs aux ressources du système d'information (systèmes, applications et données) en accord avec leur rôle et les besoins professionnels, avec le bon dosage.

Cela permet d’améliorer la visibilité sur les privilèges, de contrôler et gérer les identités et les accès, d’apporter une traçabilité aux actions et de gérer le cycle de vie des utilisateurs.

L’IGA fonctionne de la sorte : elle centralise les informations provenant de plusieurs sources (RH, applications, IT) et recense les droits puis s’applique à en assurer le respect.

Une solution d’IGA informatique prend en charge des logiciels en SaaS ou on premise, les droits et les accès doivent être gérés finement.

Dans quel contexte l’IGA vient-elle se positionner ?

Je vous l’ai présenté en introduction, les entreprises se sont fortement digitalisées et la période Covid a marqué une multiplication des solutions SaaS.

Les cyberattaques sont permanentes et en augmentation, les failles de sécurité en interne se multiplient avec l’augmentation des applications par utilisateur. Les process des services informatiques se complexifient.

Les solutions SaaS sont faciles à installer dans l’entreprise, ce qui peut créer du shadow IT si cette pratique est réalisée en dehors du domaine de l’informatique. Les droits accordés sont souvent très larges et la gestion des licences est difficile à maintenir.

Le BYOD, Bring Your Own Device, est plébiscité par les utilisateurs mais nécessite une grande maîtrise par la DSI.

Les budgets à l’informatique ont tendance à augmenter mais il faut être fin stratège pour équilibrer d’un côté les besoins des utilisateurs (dans un objectif de productivité) et de l’autre les besoins de sécurité afin de superviser le SI.

Enfin, sur la partie, sécuritaire, les audits sont demandés dans plusieurs secteurs et une mise en conformité doit être réalisée, ce qui nécessite de procéder à des revues de comptes et d’avoir une vision précise de son système d’information à un instant T.

Rapidement, à quoi sert un outil de gouvernance et d’administration des identités ?

Cela permet de :

- ouvrir et de fermer les accès d’un utilisateur rapidement

- suivre et contrôler des accès utilisateurs

- détecter et prévenir les accès inappropriés

- donner aux bons utilisateurs les bons accès et les bons droits

- réduire le risque, être en conformité

- gagner du temps dans les processus et avoir des processus bien structurés

IAM/GIA, IGA je suis perdu dans ces acronymes !

2 explications à ce supplice :

- les personnes dans l’IT sont pressées et n’ont plus le temps de parler autrement. ‘Eh tu me lances le process dans l’IAM partie IGA pour automatiser dans l’ITSM, ASAP ! 🙃

- ou cela englobe plusieurs parties dont on va voir la spécificité 😀

L'Identity and Access Management (IAM) se concentre sur la gestion des accès et des identités des utilisateurs dans un système informatique, tandis que l'Identity Governance and Administration (IGA) se concentre sur la gestion et la surveillance des politiques d'identité et d'accès au niveau de l'entreprise. IAM et IGA sont souvent utilisés ensemble pour assurer un contrôle centralisé et cohérent des accès et des identités au sein d'une entreprise. L'IAM fournit les mécanismes techniques pour contrôler les accès, tandis que l'IGA définit les politiques et les processus pour déterminer qui a accès à quoi, et sous quelles conditions.

L’IGA est une branche de l’IAM = la partie administrative et non la partie technique

L’IAM regroupe l’accès aux serveurs et aux applications, l’authentification, le SSO, le MFA, l’administration de l’Active Directory, le web access management et la fédération des identités, les fonctionnalités administratives.

L’IAM c’est la partie invisible qui permet de mettre en place les grands paramétrages, la partie IGA est la partie visible qui permet de gérer les automatisations, les connexions.

N’avoir que la partie technique de l’IAM risque d’être très difficile à utiliser sans la partie IGA.

L’IAM et L’IGA permettent d’établir un référentiel unique des identités et un référentiel unique des applications.

Pour l’GIA il s’agit de la traduction française de l’IAM : Identity and Access Management = Gestion des Identités et des Accès.

Quelles sont les caractéristiques de l’IGA :

Je vais aborder cette partie en incluant un fonctionnement avec un IAM car l’IGA ne peut pas vraiment fonctionner sans la structure de la gestion des identités et des accès.

Un IGA permet d’optimiser le cycle de vie des utilisateurs, de gérer les provisionings et les déprovisionings et de mettre en lumière les failles de sécurité.

Pour cela, il est nécessaire que la solution se connecte à vos différentes applications et à vos différentes sources RH.

Les connecteurs jouent donc un grand rôle. Ils permettent de lire et d’écrire (selon leur paramétrage, uniquement lire parfois) dans les applications les informations de paramétrage pour que les utilisateurs aient accès aux bonnes fonctionnalités avec les bons droits.

Une solution d’IGA en complément avec un IAM est là pour assurer une automatisation des processus, une fiabilité des actions et des informations.

Lorsque le SIRH (ou source RH) et l’ensemble des connecteurs (AD ou annuaire utilisateurs, Microsoft 365, Google Worspace, Exchange, Salesforce…) effectuent des échanges d’information bidirectionnelle avec la solution IGA, cela permet de centraliser les informations de comptes, d’utilisateurs et d’applications.

Lorsqu’on parle d’échange bidirectionnel, cela signifie que la solution permet les provisionings de comptes au moment des arrivées et les deprovisionings de comptes au moment des départs.

Le recoupement des informations RH et IT permet d’établir un référentiel unique d’utilisateurs et un référentiel unique de comptes.

L’intérêt de l’IGA est d’automatiser ces actions de centralisation et de recoupement d’information. Par la suite, quand tout est correctement mis en place, on peut passer à l’étape des workflows pour créer des suites d’actions dans un contexte d’onboarding ou d’offboarding.

Quelles fonctionnalités peut-on retrouver dans un outil de gouvernance et d’administration des identités ?

Les principales fonctionnalités d’un outil d’Identity governance and administration sont :

- la vérification des alignements

- la revue des comptes

- la mise en lumière des erreurs ou des anomalies

- la mise en évidence des licences inutilisées

- la gestion des habilitations

- la visibilité des historiques et des logs des provisionings et déprovisionings (et autres modifications de comptes)

Ces fonctionnalités ont un intérêt fort car elles permettent de :

- gérer le cycle de vie des utilisateurs : arrivée, mouvement, départ

- visualiser en permanence l’adéquation métier ↔ groupe de sécurité

- retrouver dans une fiche utilisateur l’intégralité des accès accordés et des applications rattachées à un utilisateur

- apporter une satisfaction aux collaborateurs qui ont les bons accès, et ce, dès leur arrivée

- obtenir un gain de temps et une baisse de la charge mentale pour les RH et les IT

- avoir une meilleure connaissance des effectifs à un instant T

- gérer plus finement les licences puisqu’on peut connaître celles qui sont utilisées et inutilisées

- connaître l’ensemble des comptes présents dans le SI (actifs et suspendus)

Quels avantages un système d’IGA a-t-il sur la sécurité de l’entreprise ?

Les entreprises sont tenues d’avoir un système d’information performant en étant en conformité avec les obligations légales (procédures de contrôle interne, RGPD), en ayant un SI sécurisé, disponible, fiable.

Pour assurer la sécurité, l’entreprise doit maîtriser la gestion des droits d’accès, la gestion des habilitations entre autre.

Pour cela, une revue des comptes est à réaliser, cette revue consiste à réconcilier les utilisateurs à leurs comptes. Cela implique un recoupement de l’ensemble des sources RH et des utilisateurs dans un premier temps. Il faudra faire attention aux mouvements en cours (arrivée, départ, changement de post).

Puis dans un second temps, il faudra extraire l’ensemble des comptes et les relier aux utilisateurs.

Il y aura un travail de dédoublonnage à réaliser et de suspension/suppression des comptes pour les utilisateurs partis.

Le temps de réaliser ce travail, le résultat sera déjà caduc, car des mouvements utilisateurs et des provisionings et déprovisionings auront eu lieu.

Un IGA et un IAM ont cet avantage d’automatiser les synchronisations RH/IT et d’obtenir une revue de compte immédiate.

Les groupes de sécurité sont définis sur l’AD et importés dans la solution d’IGA ce qui permet de vérifier les alignements.

Le système doit aussi pouvoir gérer l’attribution temporaire des droits. Ce qui permettra de ne pas créer de failles de sécurité dans le cas d’octroi de droits ou d’accès temporaires.

Autres points, qui facilitent la gestion de la sécurité du système d’information :

- Limiter des accès à l’AD. Lorsqu’on utilise un système d’IGA, le service informatique peut restreindre au strict nécessaire les personnes habilitées à accéder à l’Active Directory puisque la création et la suspension des comptes sont automatisées.

- Limiter les accès à la solution d’IGA. Les accès peuvent être finement paramétrés et on peut donner accès aux RH, aux managers, au service IT. On peut donner des accès pour la création de certains comptes ou seulement la lecture ou la validation des demandes d’accès ou même un accès complet à toutes les fonctionnalités.

- Limiter les groupes de sécurité. La multiplication des groupes de sécurité les rend difficiles à gérer à la longue. On peut vouloir limiter la création de groupes de sécurité et ‘obliger’ les personnes en charge de la création des comptes à choisir parmi une liste de groupe.

En résumé

Un système d’Identity Governance and Administration couplé à un système de Identity and Access Management plus global permettra d’assurer plusieurs points cruciaux pour l’entreprise et assurer sa sécurité.

L’IGA sera vraiment la surcouche visible mais elle a besoin de sa sous-couche invisible qui permettra la synchronisation entre les données RH et les données IT nécessaire pour l’automatisation des provisioning et deprovisioning.

Un système d’IGA doit vous aider dans votre gestion quotidienne, la simplicité d’usage doit être un élément central.