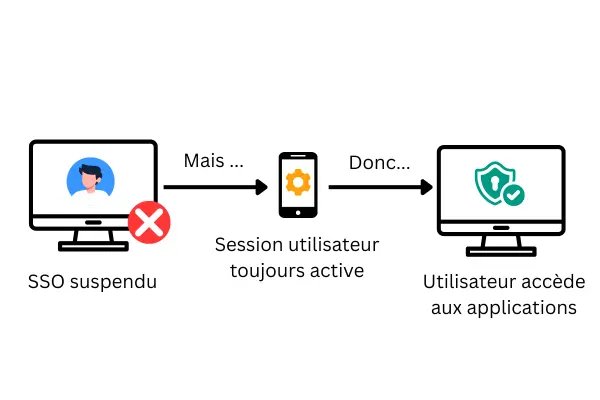

Un vendredi après-midi, lors d’un audit de routine, un DSI tombe sur un détail qui fait froid dans le dos : un ancien collaborateur s’est connecté à une application critique… trois jours plus tôt. Problème : cet employé avait quitté l’entreprise depuis un mois et son compte principal avait bien été suspendu dans le SSO.

Comment cela est-il possible ? Sur mobile, certaines sessions restent actives indéfiniment sans repasser par le SSO. Résultat : la porte reste ouverte, même après la sortie du salarié.

Ce scénario n’a rien d’exceptionnel. Beaucoup d’entreprises pensent que déployer un SSO équivaut à sécuriser leurs identités. En réalité, le SSO facilite l’authentification, mais il ne gère pas le cycle de vie des comptes. Confondre SSO et IAM, c’est prendre le risque de laisser des accès critiques hors de contrôle.

Pourquoi confond-on SSO et IAM ?

La confusion vient d’abord de la visibilité. Le SSO se voit, se vit au quotidien : un employé clique, entre son mot de passe une fois, et accède à toutes ses applications. Gain de temps, moins d’oubli, moins de mots de passe à gérer. Pour un utilisateur, c’est tangible et immédiat.

L’IAM, au contraire, agit en coulisses. Il orchestre la création et la suppression des comptes, ajuste les droits selon les rôles métiers, garantit que les accès suivent le cycle de vie d’un collaborateur. Ce travail est invisible pour l’utilisateur final, mais essentiel pour la sécurité et la conformité.

S’ajoute à cela un facteur de communication. Beaucoup d’éditeurs de logiciels mettent en avant le SSO comme une « solution de gestion des identités », créant une ambiguïté volontaire ou non. Pour un décideur, il est alors facile de penser que mettre en place un SSO revient à avoir réglé la question IAM.

En réalité, le SSO répond à un problème d’authentification. L’IAM, lui, répond à un problème de gouvernance des identités et des accès. Les confondre revient à traiter la surface visible, en laissant la profondeur du problème intacte.

Ce que fait réellement le SSO… et ce qu’il ne fait pas

Le Single Sign-On (SSO) répond à un besoin simple : fluidifier l’accès aux applications. Concrètement, l’utilisateur s’authentifie une seule fois auprès d’un fournisseur d’identité (IdP), qui devient le point de confiance. Une fois validé, il peut accéder sans friction à toutes les applications connectées, sans ressaisir ses identifiants.

L’intérêt est évident :

- Expérience utilisateur améliorée : moins de mots de passe à retenir, moins d’échecs de connexion.

- Productivité accrue : les collaborateurs naviguent rapidement entre applications.

- Sécurité renforcée : l’authentification est centralisée, ce qui permet de mettre en place des politiques robustes (MFA, contrôle des connexions, journalisation).

En bref, le SSO est un pont entre l’utilisateur et ses applications, qui simplifie l’authentification et centralise le contrôle.

Mais ce pont a des limites : il ne gère pas la création ou la suppression des comptes dans les applications elles-mêmes, il ne contrôle pas les rôles métiers, et il peut être contourné par des sessions persistantes (notamment sur mobile). Autrement dit, le SSO facilite l’accès… mais il ne gouverne pas les identités.

Ce que couvre réellement l’IAM

L’Identity and Access Management (IAM) dépasse largement le périmètre du SSO. Là où le SSO se concentre sur l’authentification, l’IAM gère le cycle de vie complet des identités au sein du système d’information.

Concrètement, cela recouvre quatre dimensions clés :

- Cycle de vie des identités : création des comptes lors de l’arrivée d’un collaborateur, mise à jour des droits en cas de mobilité interne, suppression automatique au départ.

- Gouvernance des droits : aligner les accès aux rôles métiers, éviter les privilèges excessifs, supprimer les comptes orphelins.

- Automatisation : provisionner les bons accès en quelques minutes plutôt qu’en heures, rendre systématique et fiable l’offboarding.

- Traçabilité et conformité : prouver à tout moment qui a accès à quoi, répondre rapidement aux audits ISO et RGPD.

En pratique, l’IAM ne remplace pas le SSO : il le complète. Le SSO fluidifie l’authentification, l’IAM en garantit la maîtrise et la gouvernance.

En pratique, l’IAM ne remplace pas le SSO : il le complète. Le SSO fluidifie l’authentification, l’IAM en garantit la maîtrise et la gouvernance. C’est l’association des deux qui assure à la fois confort pour les utilisateurs et sécurité pour l’entreprise.

Différences entre SSO & IAM

Les risques réels d’une vision « SSO only »

Réduire la gestion des accès au seul SSO, c’est traiter le symptôme sans soigner la cause. Le SSO résout un problème d’authentification ; il ne gouverne ni les identités ni les droits. Cette confusion crée des angles morts qui finissent par coûter cher — en sécurité, en opérations et en budget.

D’abord, le risque opérationnel : un SSO mal dimensionné devient un single point of failure. La moindre panne d’IdP bloque les connexions et paralyse l’activité. À l’inverse, durcir à l’excès (MFA partout, contrôles trop stricts) sans gouvernance des droits ne corrige pas les accès inadaptés ; cela ajoute juste de la friction.

Ensuite, le risque sécurité : le SSO ne supprime ni ne révoque les comptes dans les applications. Les sessions persistantes (notamment mobiles) et les comptes non déprovisionnés créent des comptes fantômes. Vous pouvez suspendre l’identité côté IdP et laisser des portes ouvertes côté applications. Résultat : exposition inutile, audit douloureux et incapacité à prouver rapidement le « qui a accès à quoi ».

Troisièmement, le risque économique : vouloir faire faire à un même produit SSO le travail d’un IAM conduit à la dépendance éditeur et augmente mécaniquement les coûts (licences, intégrations détournées, développements spécifiques, run plus complexe). Vous payez plus, sans obtenir la gouvernance attendue.

Quatrièmement, le risque d’organisation : le SSO est un projet IT technique (robustesse, disponibilité, sécurité) déployable en quelques semaines. L’IAM, lui, est une démarche organisationnelle qui touche RH, métiers et sécurité : définition des rôles, formalisation des processus d’on/offboarding, délégation contrôlée, conformité. Traditionnellement, ce type de projet prend plusieurs mois car il implique de faire évoluer les responsabilités et la traçabilité, bien au-delà d’un simple branchement technique.

Avec des solutions comme Youzer, cette mise en place peut être considérablement accélérée, grâce à une intégration rapide aux environnements existants et une automatisation prête à l’emploi. Mais cela ne dispense pas de la réflexion en amont : la technologie seule ne définit pas les rôles métiers, ni les processus de gouvernance. Elle fournit le cadre pour les appliquer efficacement.

Enfin, le risque de trajectoire : persister dans une logique SSO-only retarde la mise en place des fondamentaux IAM (rôles métiers, campagnes de revue d’accès, séparation des tâches). On améliore l’entrée de la maison sans vérifier qui détient les clés.

En clair : un SSO seul apporte du confort et une première couche de sécurité à l’authentification, mais il n’empêche ni les droits excessifs, ni les comptes orphelins, ni les sessions survivantes. Sans IAM, vous ne maîtrisez ni le cycle de vie des identités, ni la preuve de conformité, ni la cohérence des droits. La combinaison gagnante, c’est un SSO robuste… piloté par une gouvernance IAM qui automatise, trace et aligne les accès aux rôles métiers, étape par étape.

Comment articuler SSO et IAM efficacement ?

La bonne approche n’est pas de choisir entre SSO et IAM, mais de les combiner intelligemment. Le SSO fluidifie l’expérience utilisateur, l’IAM gouverne les accès : ensemble, ils constituent une architecture cohérente et sécurisée. Encore faut-il les articuler correctement.

- Renforcer l’authentification côté SSO. Centraliser l’entrée est utile, mais insuffisant si elle reste vulnérable. Généraliser le MFA, voire l’authentification contextuelle (en fonction de l’appareil ou du lieu de connexion), permet de réduire fortement le risque de compromission.

- Connecter le SSO à une brique IAM capable de gérer le cycle de vie complet des identités. L’IAM doit piloter la création et la suppression des comptes dans les applications, en s’appuyant sur les données RH et les rôles métiers. Cela garantit que les droits suivent automatiquement les évolutions d’un collaborateur — et disparaissent à son départ.

- Appliquer une gouvernance continue : mener des campagnes de revue d’accès, appliquer le principe du moindre privilège et ajuster régulièrement les politiques. Ce n’est pas un projet que l’on « pose une fois », mais une mécanique vivante.

- Soigner l’expérience utilisateur. Trop de frictions et le système sera contourné. Un bon équilibre combine la simplicité du SSO (une seule authentification fluide) avec la rigueur de l’IAM (droits justes et traçabilité).

Des solutions comme Youzer permettent justement de mettre en place cette articulation de manière pragmatique : intégrer rapidement les applications cloud et on-premise, automatiser l’on/offboarding et déléguer certaines actions aux managers, tout en gardant une traçabilité complète. L’IT reprend la main, sans complexité superflue.

Conclusion

Un SSO seul n’est pas une stratégie d’IAM. C’est un raccourci confortable, mais dangereux. Le SSO apporte une authentification fluide et centralisée, il ne gouverne ni les identités ni les droits. Confondre les deux revient à laisser des portes ouvertes : comptes fantômes, sessions persistantes, droits excessifs.

Le message est clair : SSO et IAM sont complémentaires, et seule leur articulation permet de concilier confort utilisateur, sécurité et conformité.

La vraie question pour une entreprise ou organisation n’est donc pas « ai-je un SSO ? », mais « ai-je la preuve que mes identités sont maîtrisées de bout en bout ? ». Et cette preuve se mesure : temps d’onboarding réduit de plusieurs heures à quelques minutes, pourcentage de comptes réellement désactivés au départ d’un collaborateur, capacité à répondre en temps record lors d’un audit RGPD.

C’est ce passage du ressenti aux indicateurs concrets qui crédibilise l’action de l’IT auprès de la DSI et du RSSI — et qui distingue un simple outil de confort (le SSO) d’une véritable gouvernance des accès (l’IAM).