Bonjour ️✨,

Je vous retrouve pour l'édition de décembre du Récap'IT.

Dans cette édition de fin d’année, je vous propose un tour d’horizon des signaux forts qui ont marqué 2025 : évolution de l’IAM et des identités applicatives, montée en puissance des agents IA, pression réglementaire, retours d’exercices de crise et décisions des autorités. Autant de sujets qui dessinent déjà les priorités IT et cyber de 2026.

Bonne lecture et excellentes fêtes de fin d’année 🎉!

📅 Au programme aujourd’hui :

👉 Go !!

Avant de commencer, je vous invite à nous suivre 👉

️

En 2025, l’IAM a clairement changé de dimension.

Le rapport Identity & Access Management Trends Report 2025 d’Airitos dresse un état des lieux des évolutions observées tout au long de l’année et met en lumière plusieurs ruptures majeures qui ne relèvent plus de la prospective, mais de l’opérationnel.

Source : Airitos

Recevez le meilleur des actus IT du mois.

Évolution du marché, tendances IT, les cyberattaques en France ... un condensé de l'actualité

Le bilan cyber de 2025 confirme une réalité désormais bien établie : la sophistication technique progresse, mais l’humain reste le point d’entrée privilégié des attaques, comme l’ont montré plusieurs campagnes de social engineering très ciblées, notamment dans les secteurs régulés.

En parallèle, l’adoption massive de l’IA générative a ouvert de nouveaux angles morts : hausse spectaculaire des usages non encadrés, exposition de données sensibles via des outils grand public, et apparition d’attaques exploitant directement les modèles (prompt injection, désinformation automatisée).

Les incidents touchant les infrastructures critiques et les chaînes de sous-traitance rappellent quant à eux que les impacts cyber ne sont plus abstraits, mais immédiatement opérationnels.

Enfin, 2025 marque un tournant sur le plan de la gouvernance : la responsabilité cyber remonte clairement au niveau des directions générales, avec des mécanismes liant performance sécurité, arbitrages budgétaires et responsabilité des dirigeants. Un message clair pour les organisations : la cyber-résilience repose désormais autant sur les choix humains et organisationnels que sur les outils.

Source : computerweekly

L’Autorité italienne de la concurrence a infligé fin décembre une amende de 98,6 millions d’euros à Apple pour abus de position dominante lié à son dispositif App Tracking Transparency (ATT).

En cause : des règles de consentement jugées disproportionnées et imposées de manière unilatérale aux développeurs tiers, alors que les services d’Apple bénéficieraient de conditions plus favorables. Après une sanction similaire en France et sous l’œil attentif d’autres régulateurs européens, cette décision illustre une tension croissante entre gouvernance des accès, consentement utilisateur et équité concurrentielle.

Un signal fort pour les DSI : les mécanismes d’identité et de contrôle d’accès ne sont plus seulement des sujets de sécurité ou de conformité, mais aussi des enjeux économiques et réglementaires structurants.

Source : SiècleDigital

Dans un contexte de tensions géopolitiques, de pression réglementaire accrue et d’adoption rapide de l’IA, la nouvelle présidente du Clusif, Odile Duthil, insiste sur un point clé : la cybersécurité doit désormais être comprise et arbitrée au niveau des comités exécutifs.

L’association travaille ainsi à fournir des grilles de lecture concrètes sur l’autonomie stratégique, la sensibilité des données et les choix d’hébergement, loin des discours dogmatiques. Côté réglementation, NIS 2 s’inscrit dans un ensemble plus large (DORA, CRA) visant à relever la maturité globale des organisations et de leurs fournisseurs, avec un accent fort sur la gestion des tiers et la connaissance des fragilités du SI.

Enfin, le Clusif alerte sur les risques liés à l’IA générative — fuites de données, fraude, phishing — tout en rappelant qu’elle devient aussi un levier de détection, et appelle à anticiper dès maintenant des sujets de long terme comme le chiffrement post-quantique. Un message clair : la cyber n’est plus un sujet technique isolé, mais un enjeu de gouvernance et de décision stratégique.

Source : LeMondeInformatique

Vous souhaitez recevoir notre livre blanc sur la gestion des identités et des accès ?

La CNIL a infligé fin décembre une amende de 1,7 million d’euros à NEXPUBLICA France pour des manquements graves à l’obligation de sécurité prévue par l’article 32 du RGPD, concernant un logiciel utilisé par des acteurs publics dans le domaine de l’action sociale. L’enquête met en évidence une faiblesse structurelle du système d’information, des vulnérabilités relevant de principes élémentaires de sécurité et, surtout, des failles connues et documentées par des audits, mais corrigées seulement après des violations de données impliquant des informations particulièrement sensibles.

Au-delà du montant de la sanction, ce dossier envoie un message clair : pour les éditeurs comme pour les DSI utilisateurs, l’absence de correction de vulnérabilités identifiées n’est plus tolérée, et la sécurité applicative s’impose désormais comme un enjeu de conformité et de responsabilité, y compris dans des environnements métiers critiques.

Source : CNIL

Rempar est un exercice national de cyber-crise organisé par l’ANSSI, destiné à tester en conditions réelles la capacité des organisations à gérer un incident cyber majeur (dont je parlais dans l'édition de septembre).

Les retours de l’exercice Rempar25 montrent une progression nette sur les premières actions techniques en situation de crise : identification rapide des priorités, confinement et sécurisation des SI sont globalement bien maîtrisés.

En revanche, l’ANSSI pointe des lacunes persistantes sur des volets pourtant critiques, en particulier la continuité d’activité, la sortie de crise et l’anticipation, traitées de manière partielle par une part significative des participants. Les organisations les plus matures se distinguent par des plans de continuité d’activité clairs, connus des équipes et régulièrement testés, facilitant la mobilisation rapide des métiers supports et de la direction.

À l’inverse, les structures moins préparées peinent encore à coordonner les bons acteurs au bon moment, révélant un décalage entre la maîtrise technique et la gouvernance globale de crise. Un signal fort : la cyber-résilience ne se joue plus uniquement dans le SOC, mais dans la capacité de l’organisation à fonctionner sous contrainte.

Source : Lemondeinformatique

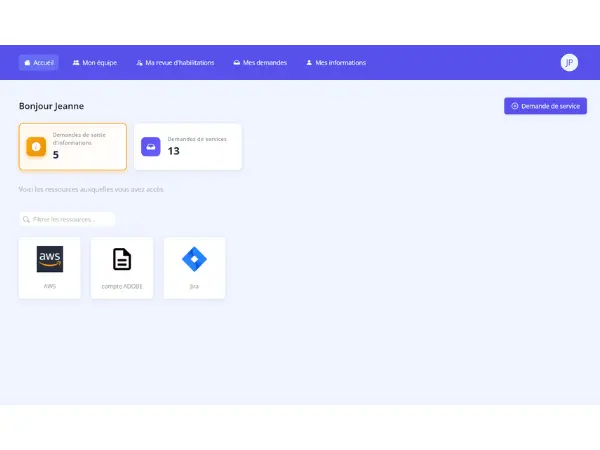

My Youzer est l’interface dédiée aux utilisateurs finaux et aux managers pour simplifier la gestion des accès au quotidien. Chaque utilisateur dispose d’une vue claire sur l’ensemble des comptes et applications auxquels il a accès, tandis que les managers peuvent consulter les habilitations de leurs collaborateurs et intervenir directement sur les sujets qui les concernent.

Concrètement, My Youzer permet :

Chaque demande est ensuite prise en charge par Youzer App et intégrée dans un circuit de validation entièrement paramétrable : les valideurs reçoivent la demande, l’approuvent ou la refusent, puis le provisioning est lancé manuellement ou automatiquement. My Youzer apporte ainsi plus de fluidité pour les métiers, tout en garantissant contrôle, traçabilité et gouvernance des accès pour les équipes IT et sécurité.

Merci de m'avoir lu jusqu'ici !

Un retour, envie de discuter d'un projet ?

Je suis là pour ça 👋.

👉Répondez à cette newsletter

On vous a transféré la newsletter et vous la trouvez top ?? Inscrivez-vous ici 👇

Partagez cette newsletter, c'est ce qui la fait vivre !

Tous les mois je vous envoie mes découvertes, mes analyses sur l'actu IT.

Je fais beaucoup de veille et je partage tout ça !

Je suis Mélanie et je suis responsable marketing de Youzer.

À propos de moi ? J'ai une soif d'apprendre inétanchable ! Je préfère 100 fois lire un livre que voir un film. Je suis une fan d'HP 🧙🏼.

Je fais du running et du roller sport collectif (cherchez pas, c'est dangereux).